Dans le cadre de la loi sur le renseignement dont le vote solennel à l’Assemblée nationale aura lieu le 5 mai prochain, je vous propose ici d’illustrer un des traitements des données à caractère personnel récupérées par les boites noires, à savoir les cartes de relations sociales réalisées à partir des données des médias sociaux croisées à celles issues de nos données de connexion télécom/hébergement pour en estimer avantages et inconvénients. Nous ne pourrons pas analyser toutes les méthodes d’analyse de nos métadonnées qu’offre le web sémantique. Nous n’analyserons pas non plus les techniques de DPI (Deep Packet Inspection ou Inspection des paquets en profondeur). Dans un premier temps, nous définirons ce qu’est l’Analyse de réseaux sociaux – ARS à partir de nos données sur les médias sociaux et nous en donnerons quelques exemples. Puis nous chercherons à comprendre quels peuvent être les avantages et les inconvénients de cette analyse lors de leurs croisements avec les données d’autres opérateurs (Fournisseurs d’accès internet) et des services de renseignement. Enfin, nous relèverons le manque de garanties légales entourant l’exploitation de nos données lors d’une utilisation par ARS.

1/ Qu’est-ce qu’une ARS (Analyse de réseaux sociaux) ?

a/ Le Ministre de la Défense évoque indirectement le recours aux ARS

Lors de son audition par la Commission des lois de l’Assemblée nationale le 31 mars 2015 (1), M. Le Drian, Ministre de la Défense, a évoqué un dispositif d’analyse des données recueillies par les boites noires pour prévenir et identifier les menaces terroristes. Il a ainsi donné un exemple concret, « presque vécu » dit-il, à savoir que les services de renseignement souhaitaient connaître l’identité de ceux qui diffusaient et qui relayaient les vidéos de décapitation sur les réseaux, notamment sociaux (2). Ceci n’étant que l’exemple donné sachant que les boites noires pourraient avoir bien d’autres utilisations.

b/ Définition de l’ARS

M. Le Drian, lorsqu’il parle d’analyser les réseaux de personnes qui (re)diffusent une vidéo de décapitation fait appel aux traitements automatisés de données sociales débouchant sur des Analyses de réseaux sociaux : ARS (3) ou en terme anglophone SNA – Social Network Analysis (4).

Comme le défini Wikipedia «L’Analyse des réseaux sociaux est une approche sociologique fondée sur l’étude de la théorie des réseaux (alias diktyologie), appliquée aux réseaux sociaux. La théorie des réseaux sociaux conçoit les relations sociales en termes de nœuds et liens. Les nœuds sont habituellement les acteurs sociaux dans le réseau mais ils peuvent aussi représenter des institutions, et les liens sont les relations entre ces nœuds. »

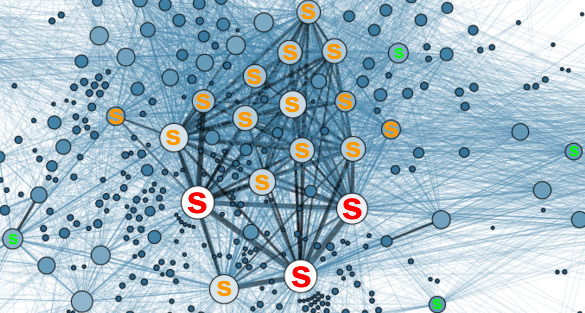

L’ARS peut quantifier, qualifier, classer, cartographier, chronographier et archiver les interactions et les informations entre différents utilisateurs d’un réseau social, utilisateurs généralement représentés par des nœuds de connexion sur une carte de relations entre individus.

C’est une discipline, depuis longtemps connue pour établir des corrélations entre personnes lors d’enquêtes criminelles ou épidémiologiques. Elle s’est fortement développée avec l’informatique et les réseaux sociaux numériques, couramment utilisée dans le marketing, en sociologie et au-delà comme ici dans les techniques du renseignement. Lorsque les données sont publiques (par exemples des échanges sur Twitter), de nombreux outils gratuits, plus ou moins complexes, existent pour les analyser.

Lors d’une enquête des services de renseignement concernant la lutte contre le terrorisme, le but sera ici d’analyser les nœuds les plus importants du réseau afin de demander leur identification et de pousser plus loin les investigations. Les nœuds les plus intéressants seront ceux qui font la connexion entre les comptes étrangers et ceux sur le territoire national ainsi que les comptes ayant la plus forte audience, surtout au début du processus de diffusion.

Ces schémas théoriques nous montrent les personnes ayant le plus de contacts dans leur réseau celles permettant une diffusion d’un réseau à l’autre, celles bénéficiant de relations fortes… En l’état du projet de loi, les références de nom devraient être enlevées pour la 1ère analyse avant de soumettre les schémas les plus intéressant à la CNCTR (Commission nationale de contrôle des techniques du renseignement) puis à la décision de Matignon.

Des algorithmes permettent de calculer ces paramètres de nœuds de réseau et d’élaborer des modèles prévisionnels de comportement du réseau selon certains types d’informations véhiculées et certaines conditions initiales.

Il y a donc deux aspects dans l’ARS. L’analyse de la situation d’un réseau en cours, outil très instructif et le modèle prédictif, dont l’efficacité est plus qu’incertaine (cf article précédent – 5).

Voyons ce qu’il en est plus concrètement :

2/ Exemples basiques d’ARS appliqués aux médias sociaux numériques

J’ai fait quelques ARS par le passé que je peux ici vous montrer pour comprendre un peu mieux de quoi il s’agit.

a/ Visualisation des interactions

Avant que je participe à la création des MSGU, communauté francophone sur les Médias sociaux en gestion d’urgence, je suivais depuis un moment son équivalent anglophone, la communauté SMEM et notamment les chats de cette communauté sur Twitter : les #SMEMChat. Ainsi, en septembre 2012, j’avais entrepris de modéliser leur SNA à partir des données de l’API Twitter v1, données qui couraient sur 3 semaines avec 3 chats d’une heure hebdomadaires dont vous pouvez trouver une carte interactive ici (6) : http://hawksey.info/tagsexplorer/?key=0AvfRLErTeBEIdDBfMktVNnZtV3FOZjZyTnlVcnVPR3c&sheet=oaw

Comme nous l’avons vu précédemment (CNIL), ce projet de loi n’encadre pas l’utilisation des données publiques sur le web par les services de renseignement. Le projet de loi ne semble pas s’opposer à priori à ce que de telles cartes soient faites puisqu’elles sont à disposition des API gratuites des opérateurs sur les réseaux sociaux et librement (mais pas forcément consciemment) mises à disposition par les utilisateurs de compte des médias sociaux.

b/ Exemple de tables de données

Pour arriver à la visualisation du #SMEMChat, cela a nécessité la récolte d’un nombre déjà important de données à caractère personnel dont voici un tableau (données récoltées pendant 3 semaines sur le hashtag #SMEMChat) (7) :

https://docs.google.com/spreadsheet/ccc?key=0AvfRLErTeBEIdDBfMktVNnZtV3FOZjZyTnlVcnVPR3c#gid=82

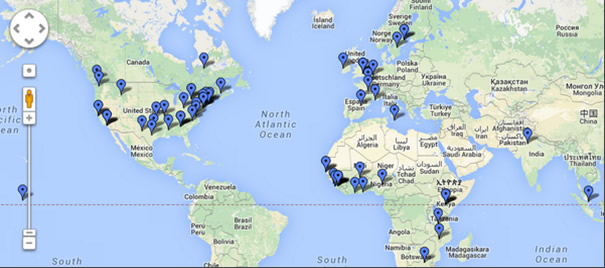

c/ Géolocalisation des individus

Il est aussi possible d’établir une carte de localisation des individus à partir des seules données de l’API comme par exemple sur ce chat Twitter que nous avions organisé sur Ebola avec mes amis du Community Response Group de Sierra Leone.

Néanmoins, ces données de localisation ne sont récupérables qu’à partir des données librement mises à disposition par les internautes. Ainsi, si le compte ne souhaite pas donner de localisation correcte ou précise, la carte ne reflète pas la réalité. De plus, cette carte pourrait être complétée par les relations entre comptes.

De même, lors de la diffusion d’un média, par exemple d’une photo, les données EXIF d’une photo téléchargées sur un média social (type d’appareil photo, référence du modèle, coordonnées GPS lors de la prise de vue…) sont automatiquement archivées en base de données mais non restituées dans les données disponibles via les API (quelques médias sociaux comme Flick-R les restituent néanmoins). Afin d’y accéder, il faut un accès total aux bases de données des opérateurs médias sociaux, ce qui est généralement relativement coûteux mais possible théoriquement à partir de boites noires installées chez les opérateurs.

L’enjeu pour les autorités est donc d’accéder à d’autres données pour croiser ces fichiers afin d’obtenir la localisation la plus exacte des individus et bien d’autres données intéressantes pour les enquêteurs.

3/ Le croisement des fichiers

a/ Nos données non publiées par les médias sociaux

Comme nous l’avons vu sur le SNA du SMEMChat, nous livrons déjà publiquement beaucoup de données personnelles lorsque nous échangeons sur les médias sociaux. Normalement, nous devons avoir conscience de ses données (identité personnelle, géolocalisation, nos interactions et liens relationnels forts et faibles définissent sans même qu’on ait accès à nos messages, nos sujets politiques, économiques, sociaux…).

L’objectif des services de renseignement est bien entendu d’aller plus loin dans la recherche d’informations, plus loin que ce que nous avons bien voulu y mettre publiquement et plus ou moins consciemment. Et c’est bien sur ce point que le problème se pose.

Les données retenues et non publiées par les médias sociaux intéressent les autorités pour détecter et affiner le profilage des suspects. Au sein de Twitter, une partie de ces données est contenue dans le flux de données qui s’appelle le Firehose. Ce flux Firehose contient toutes les données publiées ouvertement par les internautes du monde mais sans les limitations habituelles des API. Par exemple, lors d’un événement majeur sur les réseaux sociaux comme les attentats de Charlie Hebdo, il n’est pas possible pour un internaute de voir toutes les publications sur le hashtag #JeSuisCharlie au plus fort de son utilisation car l’API de Twitter, pour des raisons d’efficacité et commerciales, en limite le nombre affichable par tranche de 15 minutes (plusieurs centaines quand même). C’est généralement conséquent mais pas exhaustif. L’API « stream » de Twitter fait alors le tri des tweets visibles pour l’internaute selon des critères de notoriété, d’influence, de tendance (trends) et d’affinités de contact. De même lors de recherches sur un événement passé, tous les tweets ne sont pas accessibles par hashtag. Ainsi, un chat sur Twitter qui n’est pas archivé au bout de 7 jours ne peut souvent pas être restitué en entier à l’aide du moteur de recherche de Twitter sur le hashtag du chat. Seul le Firehose permet de dépasser ces contraintes.

Toujours en prenant l’exemple de Twitter, en dehors des données disponibles à l’achat dans le Firehose, Twitter dispose également d’autres données encore moins accessibles mais susceptibles d’intéresser elles-aussi les services de renseignement comme l’historique des adresses IP du compte, ses messages privés, ses tweets supprimés, son historique de contacts …. sans parler des messages privés qui dans l’esprit de la loi, devraient rester hors champs avant identification, car ne faisant plus partie des données de connexion.

b/ les données des Fournisseurs d’accès internet

L’adresse IP, qui fait partie des données de connexion, entre dans les prérogatives de la boite noire. Elle permet de localiser assez précisément d’où le compte a émis son message, à condition qu’il n’ait pas utilisé de proxy permettant de masquer son adresse IP réelle par une adresse IP factice. A une adresse IP issue d’un média social et authentique, le fournisseur d’accès internet peut y associer une identité avec adresse, numéro de téléphone, carte d’identité, informations personnelles enregistrées lors de l’inscription dans la base de données client.

Néanmoins, jusqu’à présent, pour lever cette identité sur l’adresse IP, il fallait l’intervention d’un juge. Avec ce projet de loi, sur une simple demande de Police, une signature du 1er Ministre mais plus probablement celle d’un de ses délégués sur un listing suffira pour contraindre les fournisseurs d’accès à fournir les identités aux services de police administrative.

Ainsi, le projet de loi indique : « Si une telle menace est ainsi révélée, le Premier ministre ou l’une des personnes déléguées par lui peut décider de la levée de l’anonymat sur les données, informations et documents afférents dans les conditions prévues au chapitre 1er du titre II du présent livre. » ;

De plus, comme nous l’avons vu dans la loi, le caractère « exceptionnel » de ces levées d’identité n’est plus mentionné, ouvrant ainsi la porte à une surveillance massive.

Descendons maintenant à un échelon plus concret. Si une IP factice diffuse une vidéo terroriste sur les réseaux sociaux, un des contacts de niveau 1 la rediffusant pourrait lui ne pas être protégé par une IP factice et donc être identifiable. Ainsi, un point d’enquête s’ouvre dans les contacts non protégés rediffusant la vidéo et il est ainsi un peu plus aisé de remonter à l’émetteur de la vidéo par recoupements.

Le risque néanmoins est que les relations sur internet ne se tissent pas forcément par des rencontres dans la vie réelle. Ainsi, être le contact de quelqu’un qui diffuse une vidéo de décapitation n’indique en rien que l’on partage ses objectifs, ses idées et encore moins que nous ayons un projet destructeur dans la vie réelle, en lien avec cet individu ou une entreprise terroriste.

Lors des séances en commission des lois, le gouvernement a déclaré que l’analyse des contacts de réseaux sociaux ne se ferait qu’au premier niveau de relation, à N+1, c’est-à-dire le 1er cercle d’un contact suspect. Il ne me semble pas avoir vu cette disposition clairement écrite dans les références aux textes de loi.

Néanmoins, admettons que ce soit bien à un seul niveau de contact que se situe l’investigation de l’Analyse du réseau social, tout dépendra alors à quel niveau souhaitera se placer l’autorité pour mener son épisode d’investigation. La durée de début d’investigation entre différents niveaux d’investigation d’un réseau n’étant pas précisé, on peut facilement imaginer que l’investigation du niveau n+2 pourra se faire dès la prochaine signature de Matignon et à priori à tout moment puisque la commission de contrôle ne pourra s’y opposer.

Reste une problématique qui est amenée à se développer, celle du masquage de son adresse IP qui rend plus difficile mais pas impossible l’identification des comptes suspects. Si le processus d’attribution d’adresse IP factice est crypté, l’enjeu pour les autorités sera aussi de casser les clefs de cryptage, ce que la loi lui autorise, en contradiction aussi avec le respect de la vie privée et du secret des sources des journalistes. Ce projet de loi permet également à l’Etat de demander aux sociétés de cryptologie de donner leurs clefs de chiffrement. Néanmoins, cette parade sera vite contournée par les chiffrements de bout en bout ou les chiffrements par disques virtuels. Enfin, beaucoup de logiciels de cryptage ne sont pas détenus par des entreprises mais par des organisations non formelles, partageant librement le code source de leur application sur internet. Il est donc illusoire de vouloir récupérer toutes les clefs de cryptage mais la loi prévoit la possibilité pour les services de renseignement de casser pendant tout le temps nécessaire toutes communications cryptées.

Pour terminer sur le cryptage des échanges, rien ne dit non plus que les services de renseignement ne disposent pas déjà de techniques permettant de casser des protocoles de chiffrement. Ainsi, lors des révélations d’Edouard Snowden, nous apprenions que la NSA savait casser les clefs SSL.

c/ Les données des services de renseignement

Avec un délai de rétention de 30 jours pour les données d’interception, de 5 ans maximum pour les données de connexion, les services de renseignement vont disposer de beaucoup de données sur les connexions des suspects.

Si dans une première version de la loi, la CNCTR ne pouvait qu’avoir un avis sur l’algorithme, elle pourra désormais demander des accès aux données. Malheureusement, cet accès ne sera à aucun moment centralisé et direct, due une impossibilité liée à des raisons opérationnelles de terrain selon le rapporteur de la loi Jean Jacques Urvoas. Selon moi, cela se situe plus sur un manque de volonté pour allouer les moyens nécessaires mais coûteux dont devraient disposer la Commission de contrôle car rien de ne s’y oppose techniquement.

La CNCTR pourra faire des demandes d’accès à certaines données sur des dossiers particuliers mais n’aura pas un accès total. Le risque réel demeure bien que la Commission de contrôle n’ait accès seulement aux données que les services de renseignement veulent bien lui montrer.

III/ Le manque de cadrage et de garanties autour de l’ARS dans le projet de loi

a/ Manque de contrôle des algorithmes et des données

– Non pas un algorithme mais un système plus ou moins complexe d’algorithmes

Or, à ce point, on peut déjà penser qu’il n’y a pas un seul algorithme mais bien plusieurs. A priori, le premier algorithme, installé dans les boites noires sera conçu surtout pour la détection de données sensibles et la récolte des données.

D’autres existeront pour agréger, analyser, traiter et archiver ces données et leurs traitement, en dehors des boites noires, en fonction des fichiers de données déjà à disposition des renseignements. Ces fichiers de données à disposition des algorithmes des renseignements peuvent être des éléments d’enquêtes de terrain, des casiers judicaires, d’autres fichiers de police administrative tout comme d’ancien fichiers de traitements automatisés ayant donné eux aussi des niveaux de suspicion acquis précédemment qui pèseront dans l’identification possible de suspects sur la situation en cours. En effet, pourquoi vouloir archiver et étendre la rétention de données personnelles de 1 à 5 ans si ce n’est pas pour les réutiliser dans d’autres analyses ? Donc, lorsque nous parlons de l’algorithme, nous devrions parler des algorithmes, qui pourraient d’ailleurs être différents selon les objectifs poursuivis.

Un des algorithmes hors des boites noires sera celui qui créera les modèles d’ARS. Un autre sera celui qui crée le processus d’agrégation des données dans les bases des services de renseignement (Job ou Cron)….

Le manque de précision sur le contrôle du système d’algorithme est aussi noté par la CNIL (8).

En résumé, si la loi garantie l’accès à l’algorithme des boites noires pour la Commission (politique) de contrôle, elle ne permettra pas l’accès à l’ensemble des algorithmes des services de renseignement qui seront utilisés autour du traitement des données récoltées, traitées et archivées.

– L’expert CNCTR ne saura pas si des personnes réellement liées au terrorisme seront captées par l’algorithme

La CNCTR n’aura qu’un seul expert à disposition de son bureau, qui ne rendra qu’un simple avis avant que la récolte de données ne soit faite. Mais cet expert n’aura pas accès en direct aux données captées, ni à tout moment qu’il le jugerait nécessaire. Ainsi, il ne pourra pas se rendre compte si l’algorithme capte bien des données concernant les seuls terroristes ou si le système est très invasif.

– La CNCTR ne saura probablement que peu de choses sur la réutilisation des fichiers récoltés par l’algorithme

L’expert de la CNCTR ne pourra pas savoir non plus ce qu’il adviendra des fichiers de données récoltées, où ils seront stockés, comment ils pourraient être recompilés dans les bases de données du renseignement.

– L’expert CNCTR ne prononcera un avis que sur une partie des données récoltées

Sur les récoltes de données des boites noires, l’expert de la CNCTR n’aura accès qu’au fichier de suspect raffiné par la DGSI pour qu’il soit soumis à Matignon et il aura seulement la permission d’émettre un avis parmi les membres de la commission sur le fait que les individus repérés par la DGSI à l’aide des boites noires fassent oui ou non l’objet d’une interception.

Bref, pour résumé, la DGSI montre à la CNCTR qu’une partie des données personnelles qu’elle traitera, c’est-à-dire celles qui devront faire l’objet d’une interception et enquête de la police administrative plus poussée et suivie par Matignon. Mais rien n’empêchera la DGSI de faire tourner à volonté son algorithme et ses boites noires pour créer des bases de suspects sur différents critères. Or, comme nous savons que les services de la DGSI ont eu l’habitude de travailler dans l’illégalité, les citoyens devraient bénéficier de meilleures garanties sur ce point. Cela a été d’ailleurs une des nombreuses dérives du système de surveillance de masse de la NSA où la Patriot Act a été voté au nom du terrorisme mais où la très grande partie de la surveillance a en réalité concerné d’autres motifs que le terrorisme comme ici sur les migrants clandestins (9).

Plus concrètement, un algorithme est prévu pour voir qui, sur internet, regarde ou diffuse une vidéo terroriste. La vidéo terroriste est caractérisée par l’accès à un ou plusieurs hébergeurs web de cette vidéo.

L’algorithme permettant d’analyser cette vidéo terroriste est validé par l’expert de la CNTCR et abouti bien à une liste de suspects repérés pour apologie de terrorisme, dont il pourra donner un avis et Matignon décidera de l’enquête de la police administrative.

Même si la loi réserve le dispositif des boites noires à la seule finalité de lutte contre le terrorisme, aucun contrôle indépendant ne contrôlera si la DGSI réutilise cet algorithme pour créer une liste de suspects potentiels sur une autre vidéo sans lien avec le terrorisme, par exemple sur le visionnage des dernières révélations d’un lanceur d’alerte ou d’un contrat de commerce confidentiel. Personne ne contrôlera donc le dispositif de boites noires dans d’autres finalités, puisque la CNCTR n’a pas un accès total aux données et que l’algorithme n’a pas besoin d’être modifié (seulement un des éléments entrant dans la requête mais pas la requête elle-même, c’est-à-dire l’algorithme lui-même). Donc, au niveau de la réutilisation du dispositif à d’autres fins, la CNCTR n’a aucun pouvoir de vérification là-dessus en l’état du texte de loi si je n’ai pas manqué un amendement. Peut-être cela sera-t-il précisé par décret mias nous n’en saurons pas plus car ce seront des décrets « secret défense ».

Le mouvement spontané d’opposition aux boites noires « Ni Pigeons, Ni Espions », constitué de plus de 800 acteurs du numériques français, a obtenu de timides avancées sur la mise en œuvre des boites noires qui seront finalement installées et gérées par les opérateurs et fournisseurs de services internet eux-même. Néanmoins, ils n’auront ni accès à l’algorithme, ni aux données récoltées (10).

b/ Manque de garanties pour la surveillance des professions protégées

A n’en pas douter, beaucoup de professions suivant de près le terrorisme international seront piégèes dans les ARS comme par exemple les journalistes mais aussi les chercheurs, avocats de prévenus, juges… Ainsi, si un journaliste télécharge ou partage une vidéo sur le terrorisme dans le cadre de son métier, il sera soumis à l’enregistrement de ses données personnelles, voir à la levée de son anonymat et à l’investigation de la police administrative. Comme cela a été entendu à l’Assemblée nationale, le projet de loi en ne prévoyant pas l’action du juge judiciaire sur la levée d’anonymat et l’investigation policière plus poussée, expose les journalistes dans leur droit au secret des sources et dans leurs investigations. Pour les défenseurs de cette loi sur le renseignement, il ne faudrait pas que des terroristes utilisent le statut de profession protégée par la loi pour commettre leurs actes ; d’où l’absence de mesures spécifiques dans le projet de loi initial ; c’est tout dire.

Plus concrètement, si la vérité sur un attentat est masquée par l’Etat, tous ceux qui investigueront sur la vérité autour des attentats pourraient être légalement surveillés par le seul fait de s’être intéressés au sujet.

Conclusion

Si les données sociales ne sont pas efficaces pour les prévisions d’actes de terrorisme ; les ARS sont des outils efficaces de surveillance en temps réel du réseau social d’un individu et de ses relais . Mais cette efficacité à un prix. Les ARS ne permettent en aucun cas une pêche au harpon des terroristes. Il s’agit bien d’un filet dérivant qui pourrait capter quelques personnes mal protégées assurant la propagande des actes de terrorisme au milieu de beaucoup de journalistes, de chercheurs, de blogueurs et d’autres citoyens curieux ou égarés sur internet, n’ayant aucune motivation de propagande terroriste mais probablement plus motivés par la recherche de la vérité. Rechercher la vérité sur des actes de terrorisme hors des sentiers battus, nous exposera donc à la suspicion algorithmique, à un fichage de 5 ans et à la surveillance policière, sans juge.

(1) Vidéo du 31 mars 2015 où le Ministre de la Défense Jean-Yves Le Drian évoque l’analyse de la diffusion des vidéos de décapitation http://videos.assemblee-nationale.fr/video.6613.commission-des-lois–m-bernard-cazeneuve-m-jean-yves-le-drian-et-mme-christiane-taubira-ministr-31-mars-2015

(2) Guillaume Champeau – Numérama « Loi Renseignement : la boîte noire regardera qui regarde des vidéos ennemies » http://www.numerama.com/magazine/32654-loi-renseignement-la-boite-noire-regardera-qui-regarde-des-videos-ennemies.html

(3) Wikipedia – L’Analyse des réseaux sociaux http://fr.wikipedia.org/wiki/Analyse_des_r%C3%A9seaux_sociaux#Algorithmes

(4) Wikipedia – Social Network Analysis http://en.wikipedia.org/wiki/Social_network_analysis

(5) Cédric Moro – Algorithmes, données sociales et fausses prévisions : le cas d’Ebola https://www.i-resilience.fr/2015/04/algorithmes-social-data-et-illusion-des-modeles-de-prevision-de-menace-le-cas-debola/

(6) ARS autour du #SMEMChat sur Twitter en septembre 2012 :

http://hawksey.info/tagsexplorer/?key=0AvfRLErTeBEIdDBfMktVNnZtV3FOZjZyTnlVcnVPR3c&sheet=oaw

(7) Tableau de données récoltées à partit de Twitter sur le #SMEMChat en septembre 2012 :

https://docs.google.com/spreadsheet/ccc?key=0AvfRLErTeBEIdDBfMktVNnZtV3FOZjZyTnlVcnVPR3c#gid=82 (désolé pour les puristes, tableur Google mais nul n’est parfait).

(8) Libération – 10 Avril 2015 : « Que deviennent les données une fois collectées ». http://www.liberation.fr/societe/2015/04/10/que-deviennent-les-donnees-une-fois-collectees_1238796

(9) Jana Winter – The Intercept – 06 avril 2015 : « Exclusive: TSA ‘Behavior Detection’ Program Targeting Undocumented Immigrants, Not Terrorists” https://firstlook.org/theintercept/2015/04/06/exclusive-tsa-behavior-detection-program-targeting-immigrants-terrorists/

(10) Jean-Marc Rees – NextiNpact – 15 avril 2015 : « Loi Renseignement : le gouvernement feint de corriger les « boites noires » http://www.nextinpact.com/news/93839-loi-renseignement-gouvernement-feint-corriger-boites-noires.htm

Excellent article particulièrement bien étayé et pédagogique……………. mais qui veut bien l’entendre dans le climat de peur entretenu ???????????

Est-il bien compris que l’on alloue ainsi des pouvoirs exorbitants dont la Justice n’est pas à même d’utiliser ou de mettre en œuvre……………. simplement par faute de moyens !!!!!!! où est la logique ?

De concessions en concessions, le champ de nos libertés se réduisent de plus en plus avec l’assentiment silencieux de tous nos concitoyens.

La politique sécuritaire nous entraîne pas à pas vers l’arbitraire…….

[…] votée par le gouvernement Valls, que j’ai maintes fois critiquée sur ce blog (là, là et là) et qui avait occasionné mon départ volontaire des réseaux sociaux en 2015 par la […]